Nie znaleziono strony

Niestety nie możemy znaleźć tej strony.

Dołącz do nas podczas IFS Unleashed 2024

Zarezerwuj bilety i dołącz do nas w Orlando. Zaoszczędź 400 USD dzięki specjalnej ofercie noworocznej. Podczas kilkudniowej konferencji zaprezentujemy najnowsze możliwości produktów IFS, zainspirujemy przykładami z naszej codziennej pracy oraz przekażemy praktyczną wiedzę, do wykorzystania w Państwa firmach.

Skontaktuj się z nami

Skontaktuj się z IFS i dowiedz się, jak możemy pomóc Twojej firmie w osiągnięciu wszystkich celów biznesowych.

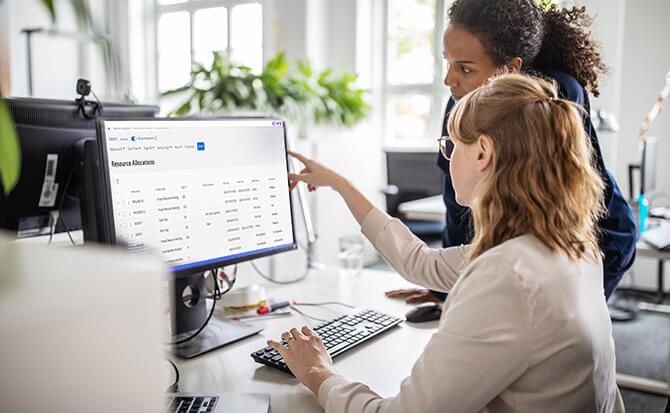

Zobacz wersję demo

Poznaj przyszłość oprogramowania dla przedsiębiorstw już dziś!

Czy potrzebujesz czegoś nowego?

Sprawdź nasze materiały

Zobacz, jak IFS zapewnia swoim klientom najlepszy #MomentOfService.

Materiały IFS: dokumenty branżowe, e-booki, arkusze informacyjne i inne

Poznaj partnerów IFS na całym świecie!

Najnowsze wiadomości, rekomendacje i komunikaty prasowe IFS z całego świata.

Dołącz do nas podczas naszych wydarzeń i webinarów IFS.